Vor einer Weile bin ich auf das kostenlose Tool des Sicherheitsspezialisten Secunia aufmerksam geworden: Secunia PSI.

Prinzipiell funktioniert das Programm so, dass der lokale Rechner die installierten Programme scannt und diese mit der eigenen Datenbank abgleicht. Secunia ist spezialisiert auf das Auffinden von Sicherheitslücken in Programmen. Nach dem Abgleich mit der Datenbank ist man darüber informiert, welche Programme auf dem eigenen Rechner über (bekannte) Sicherheitslücken verfügen.

Natürlich werden dem Benutzer zusätzlich Optionen zum Beheben der Sicherheitsprobleme angeboten. Meist sind dabei die Update-Seiten der jeweiligen Software-Hersteller verlinkt.

Hier ein kleiner Rundgang im Programm am Beispiel meines Rechners.

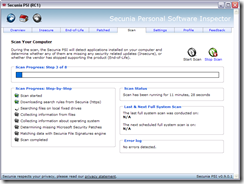

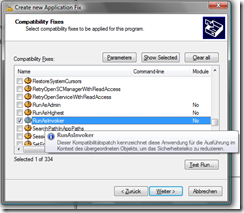

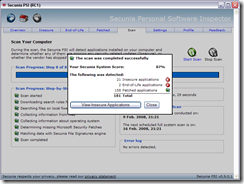

Nach dem ersten Start des Programms, wird gleich mit dem Scan-Vorgang begonnen:

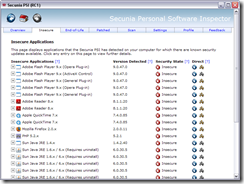

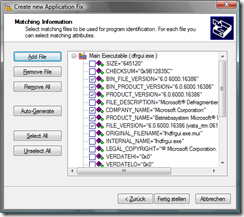

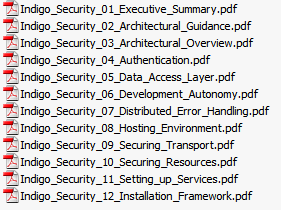

Dabei werden alle auf dem Rechner installierten Programme überprüft und anschließend in einem Report zusammengefasst:

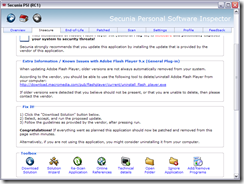

Für jedes hier aufgeführte Programm gibt es in der Datenbank von Secunia einen Eintrag mit einem Lösungsvorschlag:

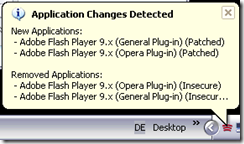

Klickt man auf das Download-Symbol wird direkt der Download des aktuellen Programms oder Patchs angestoßen und man kann gleich mit der Installation und der damit verbundenen Behebung des Sicherheitslecks beginnen. Nach erfolgreicher Installation meldet das Programm gleich, dass eine Änderung festgestellt wurde:

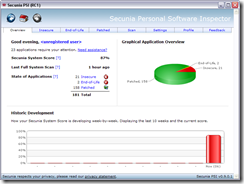

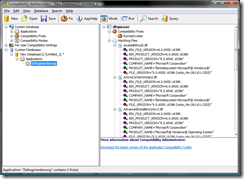

Secunia PSI bietet zudem auch eine grafische Übersicht an Form einer Statistik an, wieviele Programme auf dem Rechner von Sicherheitslücken betroffen sind:

Diese sind im ersten Reiter „Overview“ zu finden.

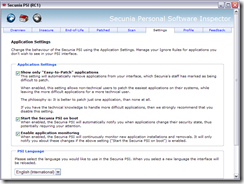

Die Einstellungsmöglichkeiten im Programm sind recht spartanisch – aber eigentlich vollkommen ausreichend:

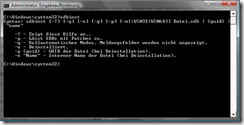

Wer mag, kann sich bei Secunia PSI ein Profil anlegen …

.. oder Feedback zum Programm geben.

Viel Spaß damit!

Ralf

Links zum Download:

Secunia Personal Software Inspector (PSI): https://psi.secunia.com/

Hinweis: Secunia PSI ist nur für den Privatgebrauch. Für Unternehmenskunden gibt es spezielle Konditionen: Networked Business Edition